Seminar Einführung "VoIP-Security"

Sicherheitsaspekte bei der Integration einer Telephonanlage im LAN

Klaus Coufal

30.10.2012

Übersicht 1

- Ziel

- Einführung

- Unterschiede Klassische Telephonie zu VoIP

- Übersicht ISO-Modell

- Begriffe aus der VoIP-Welt

- Begriffe aus der Netzwerkwelt

- VoIP-Protokolle im ISO-Modell

Übersicht 2

- Einführung WLAN

- Einführung in die Netzwerksicherheit

- Einführung in die VPN-Technik

- Implementierung einer VoIP-Lösung in die Firmeninfrastruktur

- Auswirkungen auf die Firewalllösung

- Anwendungsbeispiele

- Q&A

Ziel

- Vertraut werden mit den Begriffen

- Basiskenntnisse aus der Netzwerkwelt

- Sicherheitsproblematik kennenlernen

- Gefahren kennenlernen

- Sensibilisieren der Planer und Verantwortlichen

- Überraschungen durch die Telephonintegration vermeiden

- Lösungsmöglichkeiten für eine sichere Integration

Einführung

- Warum diese Thematik?

- Warum in diesem Rahmen?

- Computernetze und Telephonnetze zuerst völlig unabhängig

- Das Zusammenwachsen beider Welten in den letzten Jahren immer rascher

- Dabei werden mögliche Probleme "übersehen"

- CTI ist aber zunehmend "Businesscritical"

- Ein sichere Integration ist unabdingbar und möglich

Telephonie ↔ VoIP 1

- Klassische Telephonie verwendet eigene Netze (abgeschottet) mit eigenen Standards

- Die einzige Gefahr: mißbräuchliche Verwendung

- Bekannt sind in diesem Zusammenhang: Phreaking (Phone Freak) Techniken

- Das Ziel waren in erster Linie kostenlose Telephonate

- z.B.: Durch Manipulation der Tonsignale (Pfeifen)

- Die Schäden waren bei den Telekomgesellschaften

- Akustikkoppler → Gefährdungen über das Telephonnetz hinaus

Telephonie ↔ VoIP 2

- VoIP baut auf einer vorhandenen Infrastruktur auf (Internet)

- Die benutzten Standards sind nicht mehr unabhängig

- Rücksichtnahme auf andere Teilnehmer ist notwendig

- Umstellung von Leitungsvermittlung zu Paketvermittlung

- Jede VoIP-Anlage stellt damit auch eine Gefährdung für die Netzwerkinfrastruktur dar

- Viele VoIP-Anlagen erlauben damit einem Eindringling auch Zugang zum Firmennetz

- Damit ist das gesamte Netz und die darin vorhandenen Daten gefährdet

Telephonie ↔ VoIP - Auswirkungen

- Telephonie benötigt zwar nur sehr geringe Bandbreiten aber Echtzeitfähigkeit

- IP-Netze haben quasi "per Definition" keine Echtzeitfähigkeit

- Störungen durch

- "Delay"

- "Jitter"

- "Packet Loss"

- Im Internet daher mit Schwierigkeiten verbunden

- Im Firmennetz durch Priorisierungen (QoS) besser nutzbar

Telephonie ↔ VoIP - Delay

- Leitungsvermittlung:

- Verzögerungen durch Verbindungsaufbau/-abbau

- Verzögerungen im Betrieb nur durch Laufzeit bedingt

- IP-Netze:

- Verzögerung durch Verbindungsaufbau vernachläßigbar

- Verzögerung im Betrieb durch die Netzkomponenten bestimmt

- Diese Verzögerungen sind nur im eigenen Netz beeinflußbar

- Sobald WAN-Strecken überbrückt werden müssen, nicht mehr

Telephonie ↔ VoIP - Jitter

- Bei Leitungsvermittlung sind Verzögerungen im Betrieb konstant

- In IP-Netzen ist die Verzögerung im Betrieb variabel

- Manche Pakete kommen schneller zum Ziel als andere

- Das kann beim "Streamen" noch durch Buffering ausgeglichen werden (siehe IP-TV)

- Beim Telephonieren ist das Buffering aber unerwünscht (Verzögerung vergleichbar Telephonieren via Satellit)

- Durch Priorisierung nur im "eigenen" Netz minimierbar

Telephonie ↔ VoIP - Packet Loss

- Bei Leitungsvermittlung geht das Signal i.a. nicht verloren

- In IP-Netzen durch verschiedene Effekte Paketverlust

- Bei nicht echtzeitfähigen Kommunikationen werden diese nachgereicht

- Bei echtzeitfähiger Kommunikation (wie Video oder Telephonie) würden diese stören

- Zu spät kommende Pakete werden ebenfalls verworfen

- ⇒ Telephonie muß mit dem Verlust einer Teilinformation umgehen können

- Diese Verluste müssen im Vorfeld aber minimiert werden

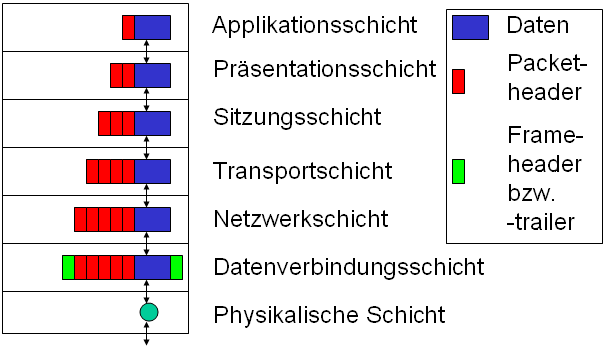

7 Schichten-Modell

© Victor Schmidt 1880 (Fa. Victor Schmidt & Sohn)

(Später Fa. Victor Schmidt & Söhne, 1984-1999 Fa. Nestlé und seit 1.1.2000 Fa. Manner)

ISO-OSI-Referenzmodell

- Andere Namen:

- 7-Schichten Modell

- ISO-Modell

- OSI-Modell

- OSI-Schichtenmodell

- Open Systems Interconnection Reference Model

- 1. Publikation als Norm: 1983

- Derzeit: ISO/IEC 7498-1 2. Edition 1994

- Ziel: Referenzmodell für die Kommunikation unterschied-licher Netzwerkkomponenten verschiedenster Hersteller

- Normiert nicht: Konkrete Realisierungen (z.B.: Ethernet, SIP, ...)

ISO-Modell: Physical Layer

- ISO Schicht 1

- Kabel- und Steckerspezifikationen

- Übertragungstechnologie

- Spezifikation der Signalpegel

- Unstrukturierter Bitstrom

- z.B.: X.21, V.24, Ethernet Hardwareteil

- Geräte: Repeater, Hub

ISO-Modell: Data Link Layer

- ISO Schicht 2

- HW-Adressierung, Frameformat

- Flußkontrolle und Fehlerprüfung zwischen nächsten Nachbarn

- Rahmen (Frames)

- Zusätzlich zum Header existiert in dieser Schicht auch ein Trailer (FCS, CRC)

- z.B.: HDLC, Ethernet MAC und LLC, ARP, STP

- Geräte: Bridge, Switch

ISO-Modell: Network Layer

- ISO Schicht 3

- Logische Adressierung

- Wegewahl und Routing

- Auf- und Abbau von Netzverbindungen

- Pakete (Packets)

- z.B.: X.25, IP, ICMP, IPX

- Geräte: Router

ISO-Modell: Transport Layer

- ISO Schicht 4

- Ende zu Ende Flußkontrolle

- Ende zu Ende Fehlerprüfung

- Sequencing

- Fragmente (Fragments), Segmente (Segments), Pakete (Packets)

- z.B.: TCP, UDP, SPX

- Geräte: Gateway

ISO-Modell: Session Layer

- ISO Schicht 5

- Passwortkontrolle

- Gebührenabrechnung

- Auf- und Abbau einer Sitzung

- Verbindungswiederaufbau

- Kaum Standards

- Geräte: Access Controller

ISO-Modell: Presentation Layer

- ISO Schicht 6

- Vereinbarung über Kodierung (Zahlendarstellung, Dateiformate, ...)

- Vergleich einer gemeinsamen Konferenzsprache

- Formatumwandlung, Codeumwandlung

- Vergleichbar einem Dolmetscher

- z.B.: ASCII ↔ EBCDIC oder Unicode

- oder Unix Carriage Control ↔ Windows Carriage Control

ISO-Modell: Application Layer

- ISO Schicht 7

- APIs (Application Programming Interface) für die Anwendungen

- Standarddienste (Dateitransfer, Virtuelles Terminal, ...)

- Standardanwendungen (Browser, eMail, ...)

- Virtualisierung von Netzwerkdiensten (Transparenz, P:=\\server\freigabe)

- z.B.: Sockets, FTAM, X.400, X.500, HTTP, SMTP, LDAP, ...

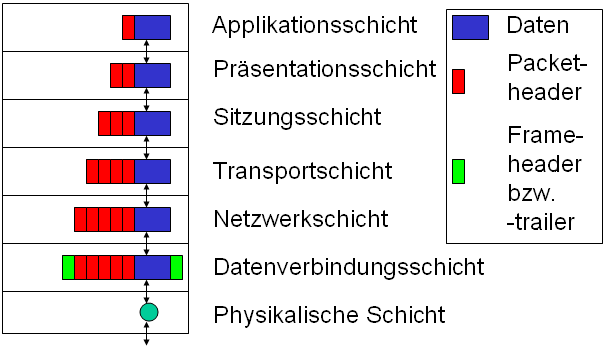

ISO-Modell: Vertikale Kommunikation

Bruttodaten = Alle Header + Nettodaten + Trailer

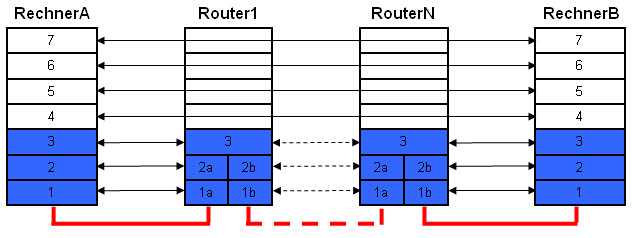

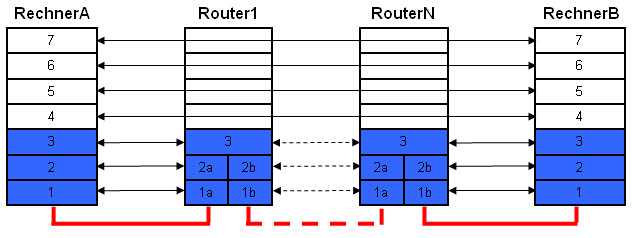

ISO-Modell: Horizontale Kommunikation

- Router1 und RouterN stehen stellvertretend für die gesamte Strecke

- In Schichten 1-3 kommunizieren jeweils nächste Nachbarn

- In Schichten 4-7 kommunizieren die Endteilnehmer

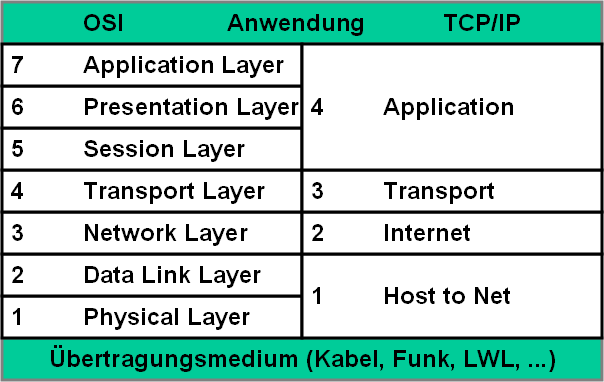

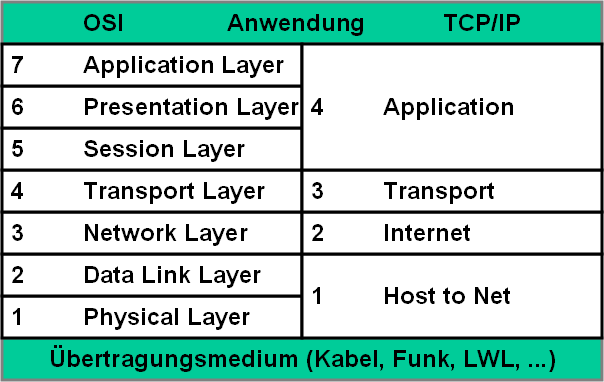

ISO-Modell ↔ Internetmodell

Begriffe aus der VoIP-Welt

- SIP - Session Initiation Protocol

- SIP-Trunk - SIP Anlagen-Anschluß (Durchwahlfähig)

- SIP-Proxy - Stellvertreterserver (Proxy) für SIP

- RTP - Real-Time Transport Protocol

- PoE - Power over Ethernet

- UDP - User Datagram Protocol

- TCP - Transmission Control Protocol

- TFTP - Trivial File Transfer Protocol

- QSIG-IP - QSIG over IP

SIP

- Session Initiation Protocol nach RFC 3261

- Entwickelt von der IETF

- Verwendeter Port 5060 bzw. 5061 (verschlüsselt)

- Protokoll der Anwendungsschicht

- "Mitbewerber" von H.323 (von der ITU)

- Dient nur zur Aushandlung von Kommunikationsmodalitäten

- z.B. Codecs werden nicht mit SIP vereinbart (sondern mit SDP - Session Description Protocol)

SIP-Trunk

- Durchwahlfähiger SIP Anlagenanschluß

- Ein Provider (z.B. Colt, ...) stellt darüber den Anschluß und die Verbindung mit der analogen Telephonie bereit

- Der Provider "mappt" die Telephonnummer auf eine Adresse im Internet

- Damit können die klassischen Telephonanlagen mit IP (Anschluß an Telephonnetz und an das LAN) durch reine Softwarelösungen ersetzt werden (z.B.: Asterisk)

- Aastra, Auerswald und weitere haben viele Ihrer Anlagen bereits für ein solches Szenario vorbereitet und zertifiziert

- Ermöglicht das Telephonieren ohne "Telephonleitung"

SIP-Proxy

- Stellvertreterserver (Proxy) für SIP

- Stateful Proxy

- Hilft zusätzlich noch bei der NAT-Problematik

- Verwaltet zusätzlich auch den Kontext

- Stateless Proxy

- Funktioniert völlig anonym

- Leitet nur die Daten weiter

- SIP Redirect Server

- Dabei benötigen die Teilnehmer keine offizielle IP-Adresse

- Quasi-Verbindung der Teilnehmer mittels eines Servers

RTP

- Real-Time Transport Protocol nach RFC 1989 (1996) jetzt RFC 3550 (2003)

- Protokoll der Anwendungsschicht

- Transportiert Multimediadatenströme

- Verwendet UDP in der Transportschicht (verbindungslos)

- RTCP Realtime Control Protocol handelt QoS Parameter für RTP aus

- RTP überträgt nur Daten, Steuerung durch andere Protokolle

- Keinerlei Zustellungsgarantie

PoE

- Power over Ethernet nach IEEE 802.3af-2003

- Stromversorgung mittels Ethernetkabel für Geräte mit geringem Stromverbrauch

- 15,4 Watt pro Ethernetport (Spannung ca. 48 V)

- VoIP-Telephone nutzen oft PoE (nur ein Kabel)

- Achtung im Patchschrank

- 24 Ports pro Switch ergibt 370 Watt nur für PoE

- 42 HE-Schrank mit 20 Switches ⇒ 7,4kW

- Stromzufuhr > 30 A, Wärmeabfuhr!

- Nachfolgestandard PoE+ nach IEEE 802.3at-2009 (25,4 Watt pro Ethernetport)

UDP

- User Datagram Protocol nach RFC 768 (1980)

- Protocol der Transportschicht

- Header nur 8 Byte lang (64 Bit) gegenüber 20 Byte bei TCP

- Verbindungsloses Protokoll d.h. Zustellung nicht gesichert

- Wird u.a. für DNS-Requests von Client-PCs, DHCP, TFTP und RTP verwendet

- Via TFTP erhalten VoIP-Telephone vom VoIP-Server ihre Konfiguration

- Via RTP übertragen VoIP-Telephone die Gesprächsdaten

TCP

- Transmission Control Protocol nach RFC 793 (1981)

- Protocol der Transportschicht

- Header mit mindestens 20 Byte (160 Bit), durch Optionen bis max. Größe von 60 Byte

- Verbindungsorientiertes Protokoll mit "3-Way-Handshake" (SYN, SYN/ACK, ACK)

- Sogenannte "garantierte" Zustellung

- Wird für die meisten Daten verwendet (Mail, Web, ...)

- Bei Echtzeitdaten lohnt sich der Mehraufwand i.a. nicht

TFTP

- Trivial File Transfer Protocol nach RFC 1350 (1992)

- Keine Benutzerauthentifizierung (jeder darf dasselbe)

- Keine Verzeichnisliste (Dateiname muß bekannt sein)

- Paketgröße fix 512 Byte, max. Dateigröße 32 MiByte

- Damit laden u.a. VoIP-Telephone Firmwareupdates und Konfigurationen

- Wird wegen fehlender Authentifizierung im Internet nicht verwendet (nur im LAN)

- Kann ein Angriffspunkt sein (keine Sicherheit)

QSIG-IP

- Signalisierung am Q-Referenzpunkt nach ECMA TC32-TG14

- Ursprünglich für ISDN entwickelt

- Standardisiert die Kommunikation von Telephonanlagen verschiedener Hersteller

- QSIG durch IP-Netze nach ECMA 336

- Dabei wird das QSIG-Protokoll durch IP-Netze getunnelt

- Meist über VPN-Verbindungen

Begriffe aus der Netzwerkwelt

- MAC-Adresse (Media Access Control)

- Switch

- IP-Adresse (Internet Protocol)

- Router

- Port

- NAT (Network Address Translation)

- Firewall

MAC-Adresse

- Layer 2 Adresse oder auch physische Adresse

- i.a. HW-Spezifisch, d.h. nur selten softwareseitig bestimmt

- Aufbau 6 Byte in hexadezimaler Schreibweise

- Beispiel:

- 00:23:18:BA:A9:92 (verschiedene Trennzeichen üblich: "-" ":" " ")

- Darin ist BA:A9:92 eine laufende Nummer des Herstellers

- 00:23:18 eine sogenannte OUI (Organizationally Unique Identifier, z.B.: Toshiba)

- zweite Stelle der OUI ("0") enthält zwei Bits zur Kennzeichnung des Adresstyps

Switch 1

- Ein Switch ist ein Layer-2-Device

- Mit Hilfe der MAC-Adressen entscheidet ein Switch, auf welchen Port der Datenverkehr weitergeleitet wird

- VLANs werden mit Hilfe von Switches umgesetzt (802.1q)

- Drei Grundlegende Techniken:

- Store-and-Forward

- Fast Forward

- Error-Free-Cut-Through

- Verschiedene Speicherimplementierungen:

- Shared Memory

- Port Based Memory

IP-Adresse

- Layer 3 Adresse oder auch logische Adresse

- immer softwareseitig bestimmt

- Früher 5 Adressklassen (A, B, C, D, E)

- Heute Classless InterDomain Routing (Subnetzmaske)

- Derzeit wird von IPv4 auf IPv6 gewechselt

- Beispiel IPv4: 62.99.139.76 (32 Bit, Schreibweise Dezimal mit "." zwischen 8 Bit Gruppen)

- Beispiel IPv6: 2001:db8::1234:ABCD (128 Bit, Schreibweise Hexadezimal mit ":" zwischen 16 Bit Gruppen)

Router

- Ein Router ist ein Layer 3 Device

- Mittels Netzwerkadressen (z.B.: IP-Adressen) entscheidet der Router, auf welche Schnittstelle ein Paket weitergeleitet wird

- QoS wird mit Hilfe von Routern umgesetzt

- Es existieren Hard- (dedizierte Router) und Softwarelösungen (nicht dedizierte Router)

- Um den Routingprozeß zu optimieren, können Router Informationen austauschen (Routing Protokolle)

- Die meisten "Router" im SOHO-Bereich routen nicht(!)

Port

- Port hat viele Bedeutungen (z.B.: Switchport)

- Hier ist die Bedeutung eine Subadresse innerhalb eines Rechners

- Welche Applikation soll ein Paket erhalten.

- Zur Portangabe stehen 16 Bit zur Verfügung (0..65536)

- Im Serverbereich existieren einige Standardports

- 80 Web

- 443 Web gesichert

- 587 SMTPs (Mails gesichert versenden)

- 993 IMAP4s (Mails gesichert ansehen)

- Absendeports von Anwendungen werden dynamisch vergeben

NAT - Network Address Translation 1

- Private Netze verwenden IP-Adressen, die nicht nach außen dürfen

(z.B.: RFC 1918-Adressen: 10.0.0.0/8, 172.16.0.0/12 und 192.168.0.0/16)

- Für den Zugriff nach außen müssen diese übersetzt werden.

- Rechner im LAN lädt Webseite: buero.coufal.at

- PC sendet: 172.16.1.10:1025 → 62.99.139.76:80

- NAT ersetzt: 192.189.51.21:62001 → 62.99.139.76:80

- Server: 192.189.51.21:62001 ← 62.99.139.76:80

- NAT ersetzt: 172.16.1.10:1025 ← 62.99.139.76:80

NAT - Network Address Translation 2

- Alternativer Name: IP-Masquerading

- Arten von NAT

- Statisch

- Dynamisch

- 1 zu 1 NAT

- 1 zu Viele NAT oder PAT

- Wurde für verbindungsorientierte Protokolle entwickelt

- Verbindungslose Protokolle wie UDP bedeuten mehr Aufwand für NAT

- NAT ist eine der Herausforderung bei VoIP (⇒ SIP-Proxy)

Firewall

- Schutz vor unerwünschten Zugriffen auf das Netzwerk

- Arten von Firewalls

- Überwachungsrouter (Paketfilter, Layer 3)

- Stateful Inspection (zwischen Layer 2 und Layer 3)

- Stellvertretergateway (ALG, Proxy, Inhaltsfilter, Layer 7)

- Für firmenexterne Telephonie muß die Firewall in die Planungen mit einbezogen werden

- Das Telephonnetz sollte auch bei nur firmeninternen VoIP immer in einer eigenen Sicherheitszone sein

und nicht im gleichen LAN wie das Computernetz

Internetadressierung 1

- MAC-Adresse - Layer 2 Adresse, physische Adresse

- IP-Adresse - Layer 3 Adresse, logische Adresse

- ARP, RARP - Address Resolution Protocol

- Protokoll zur Zuordnung von Layer 3 zu Layer 2 Adressen

- 62.99.139.76 ↔ 00:50:BF:00:2B:04

Internetadressierung 2

- URL, URI - Uniform Resource Locator, Uniform Resource Identifier

- DNS - Domain Name System, Domain Name Server

- Zuordnung von symbolischen zu logischen Adressen

- buero.coufal.at → 62.99.138.76

- ENUM - E.164 NUmber Mapping

- Übersetzung von Telephonnummern in Internetadressen nach RFC 6116

- +43 699 1470 0637 ⇔ 7.3.6.0.0.7.4.1.9.9.6.3.4.e164.arpa

VoIP-Protokolle im ISO-Modell

| Application | SIP | RTP | TFTP |

| Transport | TCP | UDP |

| Internet | IP (IPv4 oder IPv6) |

| Host-to-Net | Ethernet | WLAN | FDDI | ... |

|

Einführung WLAN

- Überblick

- Vor- und Nachteile der Funkübertragung

- Frequenzband

- Ausbreitungsprobleme

- Standards 802.11-Familie

- Betriebsarten

- Sicherheit

- Parameter

WLAN Überblick

- Wireless LAN (auch unter WiFi bekannt)

- Datenübertragung per Funk

- Kurze Reichweite

- Lizenzfreier Funk (CB-Band)

- Trotz Normungen teils erhebliche nationale Unterschiede

- Heute werden WLAN-SSIDs bereits zur Lokalisierung benutzt (Google)

WLAN Vorteile

- Kabellose Verbindung (keine „Stemmarbeiten“)

- Schnelle Installation

- Mobile Sender und Empfänger

- Breitband-Fähigkeiten

- Broadcastfähigkeiten

WLAN Nachteile

- Interferenzen und Ausbreitungsprobleme

- Frequenzknappheit

- Datensicherungsprobleme

- Designprobleme (Lage der Antennen)

- Behördliche Restriktionen (Funk- und „Bau“probleme) und Lizenzvergabe

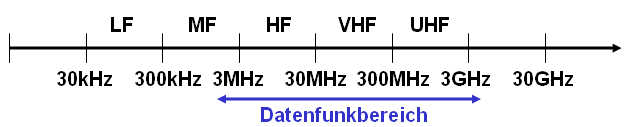

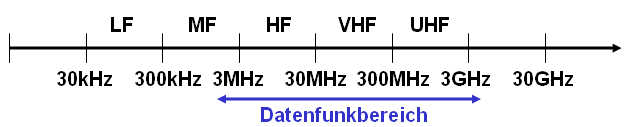

WLAN Frequenzband

- Unter 2 MHz nicht möglich, da die Antennen zu groß wären

- Über ca. 5 GHz Dämpfung bereits durch Luftfeuchtigkeit (Regen, ...)

- Auch Hörfunk und TV nutzen diese Frequenzen

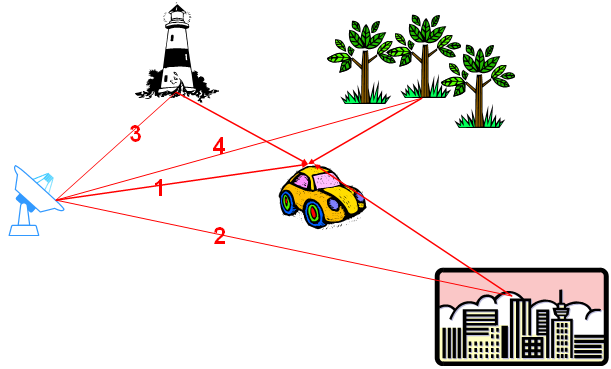

WLAN Ausbreitungsprobleme 1

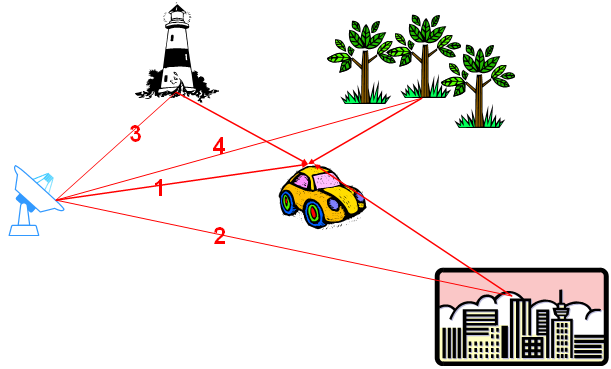

WLAN Ausbreitungsprobleme 2

- Mehrwegeproblem

- Wellen erreichen den Empfänger auf verschiedenem Weg und daher nicht gleichzeitig

- Phasenverschiebung der Wellen zueinander durch unterschiedliche Anzahl von Reflexionen

- Die Überlagerung verursacht Interferenzen, die bis zur Auslöschung des Signals führen können

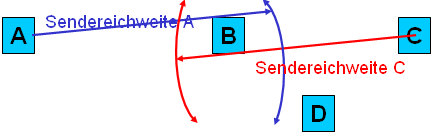

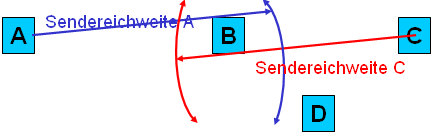

WLAN Ausbreitungsprobleme 3

- "Versteckte" Stationen

- Durch die begrenzte Reichweite der Funksignale entstehen Störungen

- A sendet an B, doch kann B nicht empfangen wenn C zeitgleich an B oder D sendet (C ist für A versteckt)

WLAN Sonstige Fehler

- Thermisches Rauschen

- Atmosphärisches Rauschen

- „Elektromagnetische Umweltverschmutzung“

- Räumliche Ausbreitung führt zu großem Energieverlust

- "Handover" (Übergabe an anderen Zugriffspunkt)

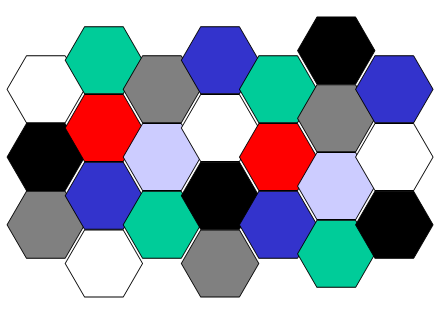

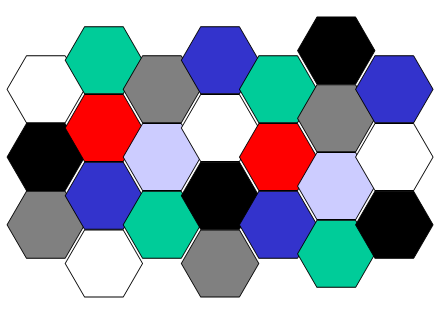

WLAN Zellsysteme

- Um der Frequenzknappheit zu begegnen, werden Frequenzen wiederverwendet

- Dabei wird die begrenzte Sendereichweite ausgenützt

WLAN Standards

- Wireless LAN

- Standards: 802.11-Familie

- 802.11a 5Ghz-Band 54 MBit/s

- 802.11g 2,4GHz-Band 54 MBit/s

- 802.11n 2,4 und 5GHz-Band bis zu 600MBit/s

- nächster Standard soll über 1GBit/s Leistung haben (802.11ac)

- 100mW Sendeleistung und ca. 10-100m Reichweite

WLAN Betriebsarten

- Infrastrukturmodus

- Ein AccessPoint übernimmt die Verwaltung der Verbindungen

- Sendet i.a "Beacons" aus (mehrmals pro Sekunde)

- Übernimmt i.a. auch die Anbindung an das restliche Netz

- Ad-Hoc-Modus

- Spontane Vernetzung weniger Endgeräte ohne AccessPoint

- Jeder Teilnehmer muß sich um die Koordination kümmern

- Für VoIP-Installationen weniger interessant

WLAN Sicherheit

- Bedingt durch die Broadcastfähigkeiten ist Zutrittsschutz und Zugriffsschutz nötig

- WEP - Wired Equivalence Privacy

- WPA - Wi-Fi Protected Access, TKIP (Temporal Key Integrity Protocol)

- WPA2 - Wi-Fi Protected Access Version 2, 802.11i, AES (Advanced Encryption Standard)

- Personal - PSK (PreShared Key)

- Enterprise - Netzwerkauthentifizierung (Zertifikat, 802.1X)

- RADIUS (Remote Authentication Dial-In User Service)

WLAN Parameter

- SSID - Service Set IDentifier

- Sicherheitsmodus z.B.: WPA2-PSK

- Sicherheitsparameter z.B.: WPA2-Key

- IP-Daten (DHCP bzw. IP-Adresse, Gateway, DNS-Server, ...)

WLAN und VoIP

- Ersatz für das Schnurlos-Telephon

- Hohe Sicherheitsanforderungen

- Telephongespräche werden als "Privatsache" angesehen und müssen daher abhörsicher sein

- Der Teilnehmer erwartet hohe Authentizität (Anrufererkennung)

- Verschlüsselung der Gesprächsdaten erforderlich (WLANs sichern selten die einzelnen Teilnehmer in einem Netz gegeneinander ab)

Einführung in die Netzwerksicherheit

- Ausgangspunkt für Sicherheit

- Sicherheit ist ein Prozeß

- Zutrittsschutz und Zugriffsschutz

- Gefährdungen

- Sicherheitsdienste und -mechanismen

- Verschlüsselung

- Zertifikate

- VoIP-Spezifika

- Empfehlung

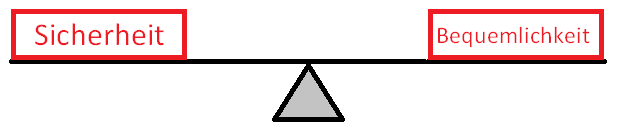

Netzwerksicherheit - Basis

- Sicherheit und Bequemlichkeit vertragen sich nicht

Was sicher ist, ist mir Sicherheit unbequem!

Was bequem ist, ist mit Sicherheit unsicher!

|

|

- Notwendigkeit, Sicherheit und Bequemlichkeit auszubalancieren

- Ein zu viel an Sicherheitsmaßnahmen führt durch ihre Umgehung ebenfalls zu Unsicherheit

Netzwerksicherheit - Prozeß

- Sicherheit ist kein einmaliger Vorgang sondern ein ständiger Prozeß

- Sicherheit muß daher ständig weiterentwickelt werden

- Der Sicherheitsprozeß könnte folgendermaßen aussehen

- Sichern

- Beobachten und Überwachen

- Testen

- Verbessern

- Weiter bei 1.

Zutrittsschutz

- Verhinderung des physikalischen Zuganges (z.B.: Mauer mit versperrter Tür), damit unbefugte Personen nicht an Systeme herankommen

- Probleme: Zentralschlüssel, Reinigungspersonal und Notfall

- Softwarebasierender Zutrittsschutz (z.B.: Accountname/Passwort bzw. PIN)

- Biometrische Verfahren (z.B.: Fingerabdruck)

- Schlüssel (z.B.: Chipkarte)

- Nicht die primäre Aufgabe der Telephonie (aber zunehmend integrativ)

Zugriffsschutz

- Im Bereich der Betriebssysteme (WS-OS, Server-OS, NOS) üblicherweise nur auf Verzeichnis bzw. Dateiebene möglich

- In Datenbankanwendungen auf Satzebene verwirklichbar

- In sonstigen Anwendungen ebenfalls detaillierter realisierbar

- ACL - Access Control List

- Ebenfalls nicht die unmittelbare Aufgabe der Telephonie, daher hier nicht detailliert

Netzwerksicherheit - Gefährdungen

- Art der Gefährdung

- Passive Angriffe

- Aktive Angriffe

- Zufällige Verfälschungen

- Ausgangspunkt der Gefährdung

- Intern (ca. 80%)

- Extern (ca. 20%)

- Motivation der Gefährdung

- Geplanter (strukturierter) Angriff

- Ungeplanter (unstrukturierter) Angriff

Passive Angriffe

- Abhören der Teilnehmeridentitäten

- Abhören der Daten

- Verkehrflußanalyse

- Größenordnungen, Zeitpunkte, Häufigkeit und Richtung des Datentransfers

Aktive Angriffe

- Wiederholung oder Verzögerung einer Information

- Einfügen oder Löschen bestimmter Daten

- Boykott des Informationssystems ((D)DOS)

- Modifikation der Daten

- Vortäuschung einer falschen Identität

- Leugnen einer Kommunikationsbeziehung

Zufällige Verfälschungsmöglichkeiten

- Fehlrouting von Information

- Durch „Vermittlungsfehler“ in Knotenrechner

- Fehlbedienung

- Löschen noch nicht versandter Informationen

- Ausdrucken sensibler Daten

- Kopieren in die "falsche" Richtung

Sicherheitsdienste

- Vertraulichkeit der Daten (Vertraulichkeit)

- Verhinderung einer Verkehrflußanalyse

- Datenunversehrtheit (Integrität)

- Authentizitätsprüfung der Kommunikationspartner (Authentizität)

- Zugangskontrolle

- Sender- und Empfängernachweis

- Verfügbarkeit der Daten (Verfügbarkeit)

Sicherheitsmechanismen 1

- Verschlüsselung

- Digitale Unterschrift

- Hashfunktion

- Authentizitätsprüfung

- Zugangskontrolle

- Sicherstellung der Datenunversehrtheit

- Verhinderung der Verkehrsflußanalyse

Sicherheitsmechanismen 2

- Routingkontrolle

- Notariatsfunktion

- Vertrauenswürdige Implementation

- Abstrahlsichere Endgeräte und Vermittlungseinrichtungen

- Überwachung und Alarmierung (Alert)

- Logbuch

Verschlüsselung

- symmetrische Verschlüsselung

- Die Schlüssel für die Ver- und Entschlüsselung sind gleich

- asymmetrische Verschlüsselung

- Die Schlüssel für die Ver- und Entschlüsselung sind verschieden

- RSA

- PGP

- Schlüsselverwaltung

Symmetrische Verschlüsselung

- Private Key Verfahren

- Schlüsseltausch problematisch

- Bleibt lange Zeit konstant und ist daher der leichter herauszufinden

- Substitutionsverfahren

- Transpositionsverfahren

- Polyalphabetische Substitution

- Bitstromverschlüsselungen

Asymmetrische Verschlüsselung

- Public Key Verfahren

- Kein Schlüsseltausch notwendig

- Einer der beiden Schlüssel wird öffentlich verfügbar (public) gemacht

- Der "secret" Key kann zum Entschlüsseln für die Kommunikation bzw. zum Verschlüsseln bei der digitalen Unterschrift verwendet werden

- RSA - Rivest, Shamir, Adleman

- PGP - Pretty Good Privacy

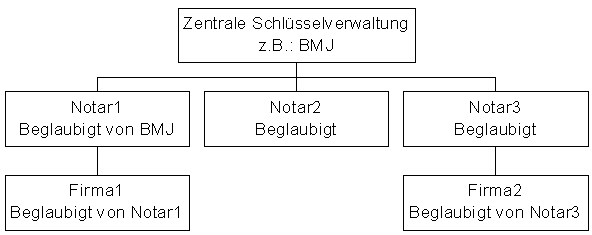

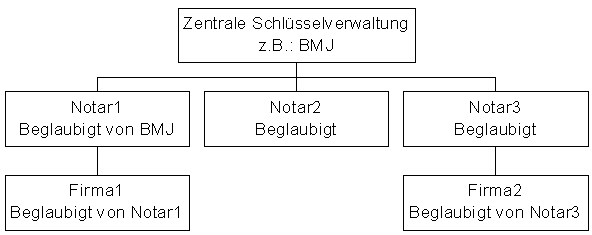

Schlüsselverwaltung

- Wie kann sichergestellt werden, daß bestimmter Schlüssel zu einer bestimmten Person gehört?

- Persönliche Übergabe weltweit?

- Übertragung über e-Mail oder SMS?

- Zentrale hierarchische Schlüsselverteilung

Zertifikate

- Ein Zertifikat (z.B.: Browser) bestätigt bestimmte Eigenschaften von Personen, Server, Objekten

- Die Authentizität und Integrität eines Zertifikates ist durch kryptographische Verfahren überprüfbar

- Enthalten sind alle für die Prüfung notwendigen Parameter

- Eigenschaftsbeschreibung

- Ausstellerdaten

- Öffentlicher Schlüssel

- Gültigkeitszeitraum

- Vertrauen wird auf den Aussteller übertragen

VoIP-Spezifika 1 (Zusätzliche Gefahren)

- Netzausfall

- Routerausfall

- Switchausfall

- Kabelbruch

- VoIP-Serverausfall

- Stromausfall

- In der klassischen Telephonie sind wir gewohnt, daß der Dienst immer funktioniert

- Bei VoIP kommen zusätzliche Ausfallszenarien dazu, die ebenfalls abgesichert werden müssen

VoIP-Spezifika 2 (Auswirkungen)

- Abhören von Gesprächen

- Abhören von Räumen mit Hilfe von VoIP-Geräten

- Abhören vom Kommunikationsdaten (wer, wann, mit wem, wie lange)

- Unbefugter Zugriff auf Konfigurationseinstellungen

- Gebührenbetrug

- Vortäuschen einer Identität

- Eingeschränkte Notrufmöglichkeit (Standort nicht eindeutig)

VoIP-Spezifika 3

- Gefährdungen nur für VoIP

- SPIT - Spam over Internet Telephony

- Anrufe können leicher automatisiert werden

- Damit werden unerwünschte Anrufe mehr

- Gegenmaßnahmen schwierig (kein Whitelisting)

- Vishing - Voice Phishing (Password harvesting fishing)

- Ebenfall automatisierte Anrufe um Benutzer zur Herausgabe von Zugangsdaten zu bewegen

- Durch geringe Kosten viele Anrufe möglich

- Das Vertrauen in das Telephon ist bei vielen Benutzern sehr groß

- Der Hinweis der Banken in diesem Bereich nicht auf e-Mails zu vertrauen, sondern dem Telephon, ist nicht hilfreich

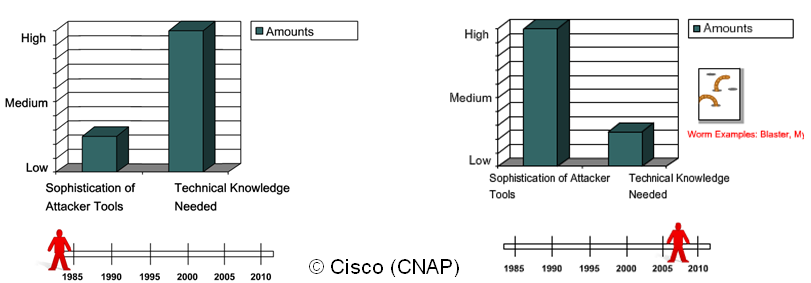

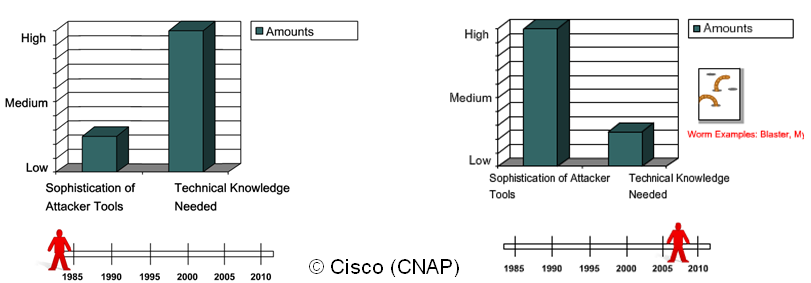

Hacken wird immer leichter

- Durch Tools, die immer mehr Aufgaben übernehmen, wird es für Hacker immer einfacher

- Dadurch werden automatisch immer mehr Angriffe im Internet ausgeführt

Netzwerksicherheit - Generalmaßnahmen

- Sicherheitsrelevante Updates in allen(!) Geräten

- Antimalwaresoftware (mit aktuellen Signaturen)

- Firewalls, wo immer notwendig und sinnvoll

- "Device Hardening"

- Firmenweite Sicherheitspolitik

- IDS/IPS - Intrusion Detection/Prevention System

- Benutzer sensibilisieren

Security Policy

- Zur Absicherung der Verantwortlichkeit: "Security Policy"

- Definition nach RFC 2196:

- "A security policy is a formal statement of the rules by which people who are given access to an organization's technology and information assets must abide."

- Schützt Personen und Informationen

- Legt die Regeln für das Verhalten von allen Personen fest

- Erlaubt es zu überwachen und zu prüfen

- Definiert und ermöglicht die Konsequenzen für Verstöße

Einführung in die VPN-Technik

- Was ist ein VPN-Tunnel?

- Wozu werden VPN-Tunnel benötigt?

- Grundlagen

- Realisierungsmöglichkeiten

- Notwendige Parameter

- Lücken

- Tunnelprotokolle

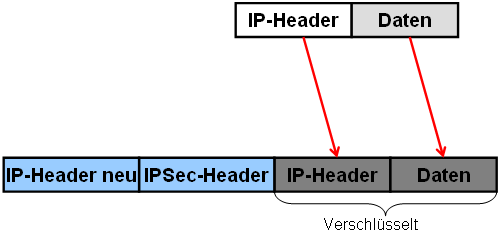

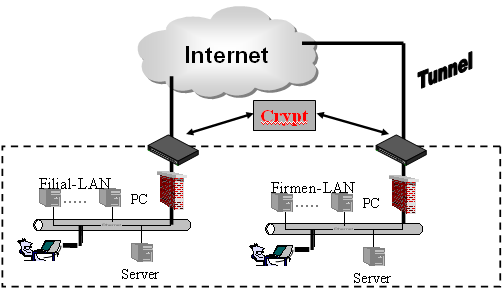

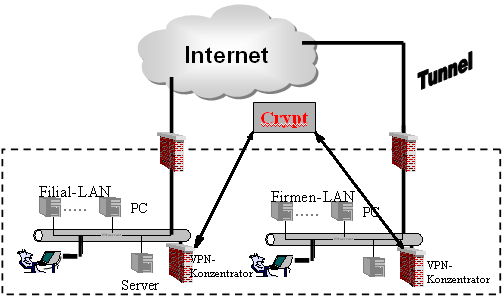

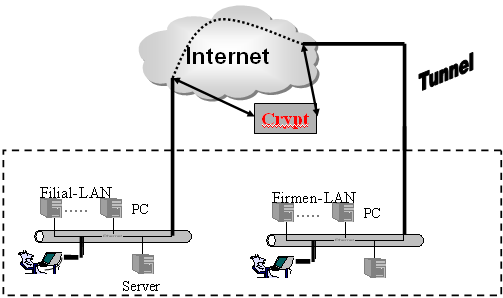

VPN-Technik - Was ist ein VPN-Tunnel?

- Ein virtueller Kommunikationspfad über ein anderes (anderes Protokoll, Datenkapselung, ...) Netz

- Dabei werden die Datenpakete einer Kommunikation in andere Datenpakete eingepackt (z.B.: IPX/IP-Tunnel, IP/IP-Tunnel, ...)

- Im Gegensatz zum Transportmodus, bei dem Datenpakete um gewisse Eigenschaften erweitert werden

- Diese Eigenschaften können z.B.:

- Das Verbergen von RFC 1918-Adressen im Internet sein

- Das Verschlüsseln von Daten sein

- Der Transport von nicht direkt routbaren Protokollen sein

VPN-Technik - Wozu VPN-Tunnel?

- Heute meist zur Erhöhung der Sicherheit

- Daten werden verschlüsselt über ein öffentliches Netz übertragen

- Kostenreduzierung, da bisher verwendete Standleitungen durch VPNs ersetzt werden können ohne das Sicherheitsrisiko zu erhöhen

- Zugriff auf Firmenressourcen für Mitarbeiter auch von außerhalb der Firma

- Zugriff auf Teile eines Netzes zu Wartungszwecken (z.B.: Telephonanlage in einem Netz)

- ...

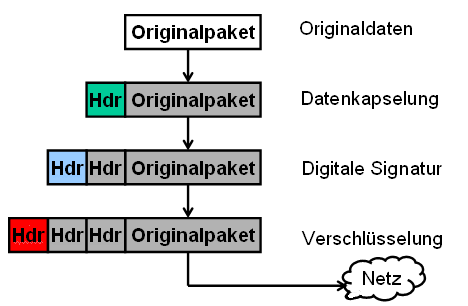

VPN-Technik - Grundlagen 1

- Je nach gewünschter Sicherheit werden im Tunnel verschiedene Stufen angeboten

- Nur Kapselung

- Verschlüsselung

- Digitale Signatur

- Bei der Kapselung werden nur die Daten neu verpackt d.h. kein Sicherheitsgewinn

- Wenn die Daten dabei auch verschlüsselt werden, können schon Sicherheitsdienste implementiert werden

- Auch die Digitale Signatur stellt einen Sicherheitsdienst dar

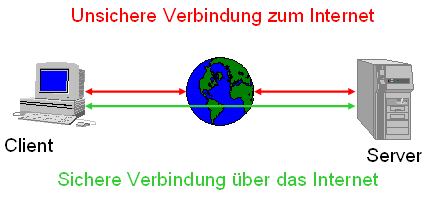

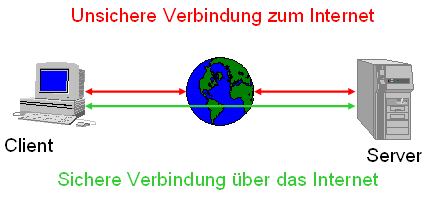

VPN-Technik - Grundlagen 2

- Internetanbindungen sind i.a. unsicher

- Durch einen Tunnel können abhörsichere Verbindungen aufgebaut werden

- Oder auch Verbindungen, die nicht durch das IP-Protokoll abgedeckt werden

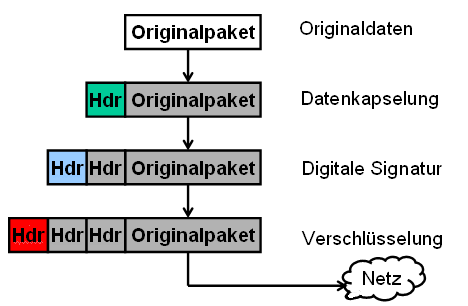

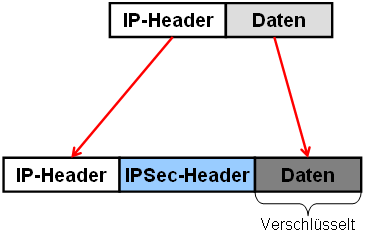

VPN-Technik - Grundlagen 3

- Mittels zusätzlicher Header werden weitere Funktionen implementiert

VPN-Technik - Realisierungsvarianten

- Rechner zu Rechner (Client to Host VPN)

- Rechner zu Netz (Client to Site VPN)

- Netz zu Netz (Site to Site VPN)

- VPN-Ende in einer Firewall

- VPN-Ende in einem Router

- VPN-Ende in einem eigenen Server (VPN-Konzentrator)

- VPN durch ISP zur Verfügung gestellt

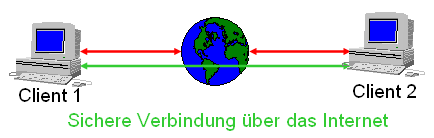

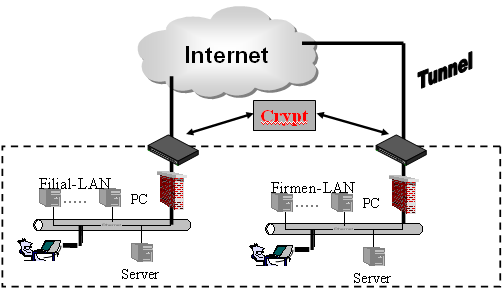

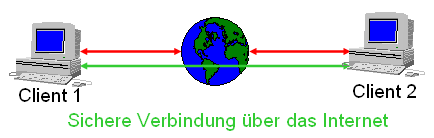

VPN-Technik - Realisierungsvariante 1

- Rechner zu Rechner (Client to Host VPN)

- Unsichere Internetanbindungen werden zu einem sicherem Kommunikationskanal

- Daten werden im Klartext nur in den beiden Endpunkten zur Verfügung gestellt

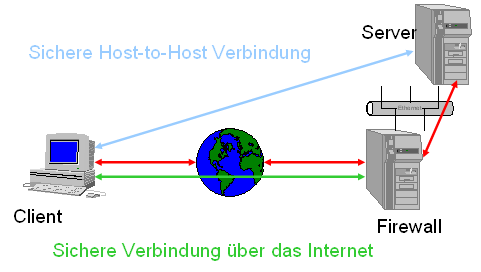

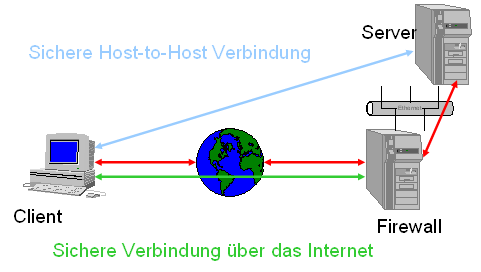

VPN-Technik - Realisierungsvariante 2

- Rechner zu Netz (Client to Site VPN)

- Daten stehen im Klartext nur an einem Endpunkt und im Zielnetz zur Verfügung

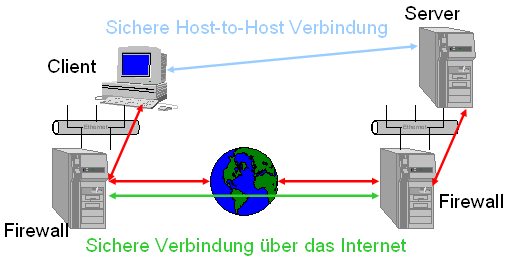

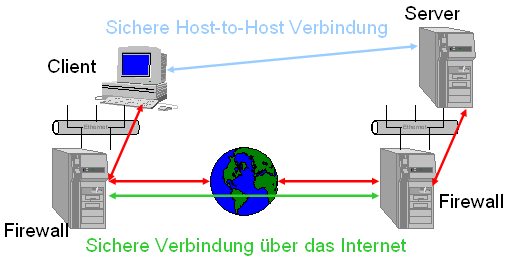

VPN-Technik - Realisierungsvariante 3

- Netz zu Netz (VPN-Ende in einer Firewall)

- Daten stehen in beiden Netzen im Klartext zur Verfügung

VPN-Technik - Realisierungsvariante 4

- Netz zu Netz (VPN-Ende in einem Router)

- Daten stehen in beiden (Teil-)Netzen im Klartext zur Verfügung

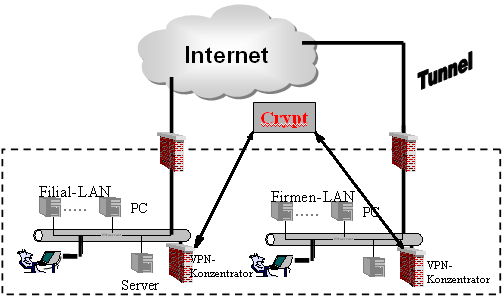

VPN-Technik - Realisierungsvariante 5

- Netz zu Netz (VPN-Ende in einem VPN-Konzentrator)

- Daten stehen in beiden (Teil-)Netzen im Klartext zur Verfügung

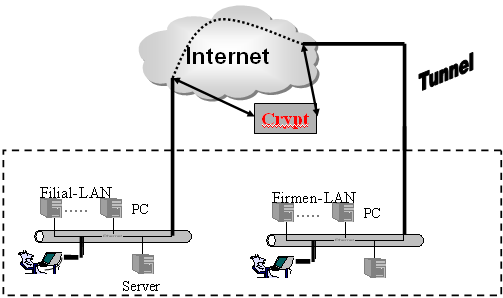

VPN-Technik - Realisierungsvariante 6

- Netz zu Netz (VPN durch ISP)

- Daten stehen in beiden Netzen inkl. der Internetanschlußleitungen im Klartext zur Verfügung

VPN-Technik - Notwendige Parameter 1

- Verschlüsselungschema

- Verschlüsselung

- Authentifikationsmethode

- Preshared Secret

- Public Key Signatures

- ...

VPN-Technik - Notwendige Parameter 2

- Methode zur Datenunversehrtheit

- Schlüsselaustausch-Parameter

- Diffie Hellman 768 Bit

- Diffie Hellman 1024 Bit

- IKE (RFC 2409)

- ...

- ...

VPN-Technik - Lücken

- Private Schlüssel, die lange Zeit gleich bleiben, können gebrochen werden

- Lange Leertexte sind bei einigen Verfahren problematisch

- Lücken in der Ausführung (Programmierung) der Verfahren

- Benutzer (Preshared, Fingerprint, ...)

VPN-Technik - Tunnelprotokolle

- L2F - Layer 2 Forwarding

- PPTP - Point-to-Point Tunneling Protocol

- L2TP - Layer 2 Tunneling Protocol

- IPv4/IPv6 - Internet Protocol

- IPSec - Internet Protocol Security

- AH - Authentication Header

- ESP - Encapsulating Security Payload

VPN-Technik - L2F

- Layer 2 Forwarding

- Entwickelt von Cisco (Nortel, Shiva)

- RFC 2341 aus 1998 (historic!)

- Reines Tunnelprotokoll (d.h. keine Verschlüsselung)

- Punkt zu Mehrpunktverbindungen möglich

- ISO-Schicht 2

- Sollte nicht mehr im Einsatz sein!

VPN-Technik - PPTP

- Point-to-Point Tunneling Protocol

- Entwickelt vom PPTP-Forum (Microsoft, U.S.-Robotics, ...)

- Kein Standard, kein Keymanagement, keine Integritätsprüfung

- Verschlüsselung (40, 56 und 128 Bit)

- ISO-Schicht 2

- Dringendst ersetzen! (z.B.: Artikel in Heise Security)

VPN-Technik - L2TP

- Layer 2 Tunneling Protocol

- Zusammenführung von L2F und PPTP

- RFC 2661 aus 1999 (proposed)

- Unterstützung von Mehrpunktverbindungen und NAT

- Authentifizierung mittels PAP/CHAP

- Keine Verschlüsselung (kann aber ergänzt werden z.B.: RFC 3193)

- Version 3 aus 2005 in RFC 3931 definiert

VPN-Technik - IPv4/IPv6

- Internet Protocol

- Im IPv4-Protokoll keine Sicherheitsfunktionen implementiert

- Daher kann auch nur innerhalb der Nutzdaten mit Hilfe von Sicherheitsfunktionen (Verschlüsselung) gearbeitet werden

- IPSec (s.u.) später für IPv4 adaptiert.

- In IPv6 sind Sicherheitsfunktionen in das Protokoll implementiert

- In IPv6 mehr Sicherheit, da ganze Pakete gesichert werden können

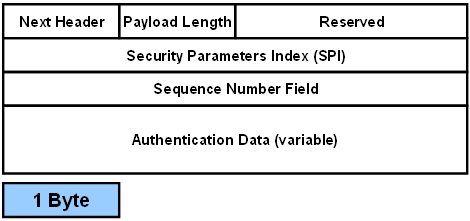

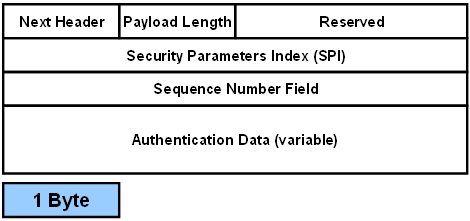

VPN-Technik - AH

- Authentication Header

- RFC 2402

- Im Header davor steht 51 als Protokolltyp

(IPv4 Protocol- bzw. IPv6 Next Header-Field)

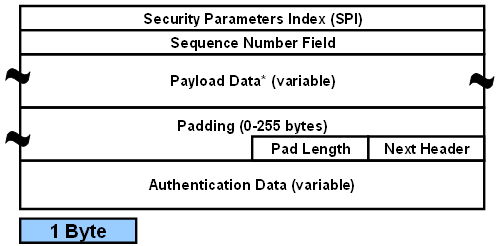

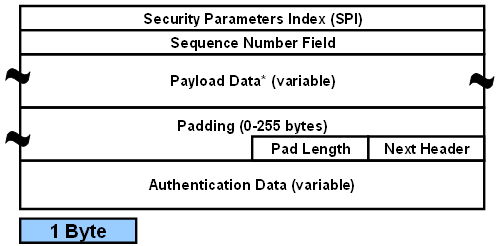

VPN-Technik - ESP

- Encapsulating Security Payload

- RFC 2406

- Im Header davor steht 50 als Protokolltyp

(IPv4 Protocol- bzw. IPv6 Next Header-Field)

VPN-Technik - Sonstiges

- Hashfunktion

- HMAC (RFC2104) keyed-Hashing for Message AuthentiCation

- MD5 (RFC 1321) Message Digest algorithm

- SHA (FIPS 180-1 1994) Secure HAsh standard

- ...

- Verschlüsselungsalgorithmen

- DES (ANSI X3.106) Data Encryption Standard bzw. 3DES

- Blowfish (Dr.Dobb's Journal, April 1994)

- RC5 Rivest Cipher 5 (RSA Data Security 1994) bzw. RC6

- AES Advanced Encryption Standard (NIST 2000)

- ...

Implementierung einer VoIP-Lösung

- Einführendes Beispiel

- Mehrzonenfähige Firewall

- Mehrere Firewalls

- Lösungsmöglichkeit mit einer mehrzonenfähigen Firewall

- Lösungsmöglichkeit mit mehreren Firewalls

- Minimalster Mehraufwand für eine sichere VoIP-Integration in ein LAN

- Zusammenfassung

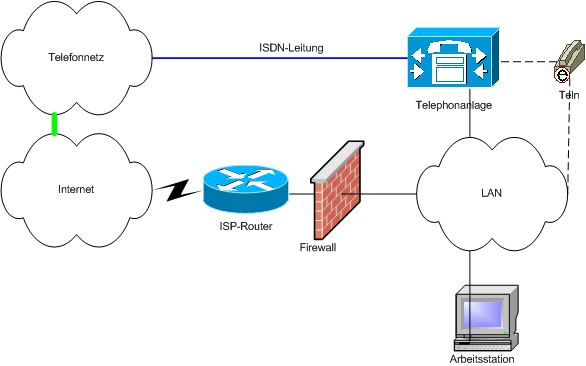

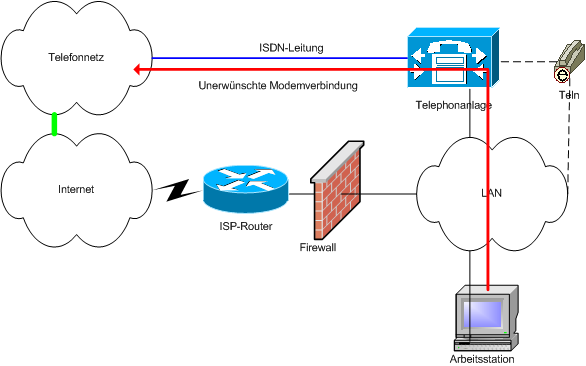

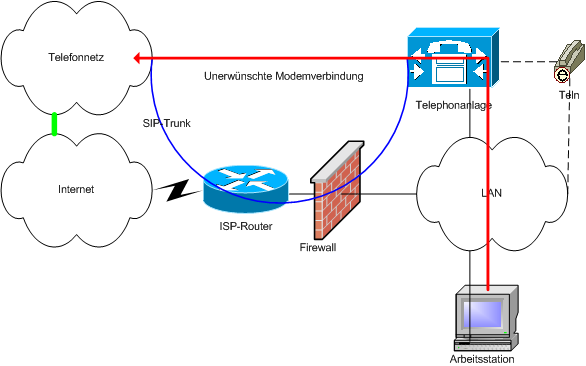

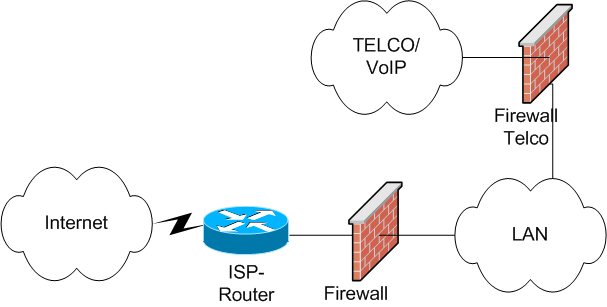

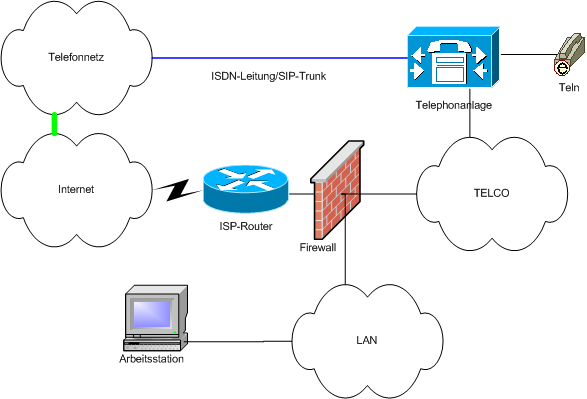

Implementierung - Einführendes Beispiel

- Szenario

- Sicherheitsrisiko LAN → Internet

- Anbindung mittels ISDN

- Anbindung mittels SIP-Trunk

- Auswirkungen für die wichtige Firmendaten

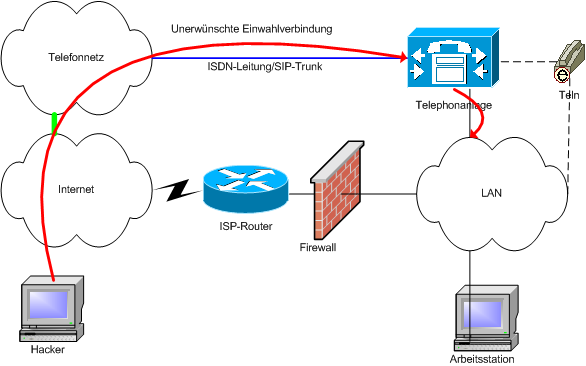

- Sicherheitsrisiko LAN ← Internet

- Auswirkungen für die wichtige Firmendaten

- Verantwortung?

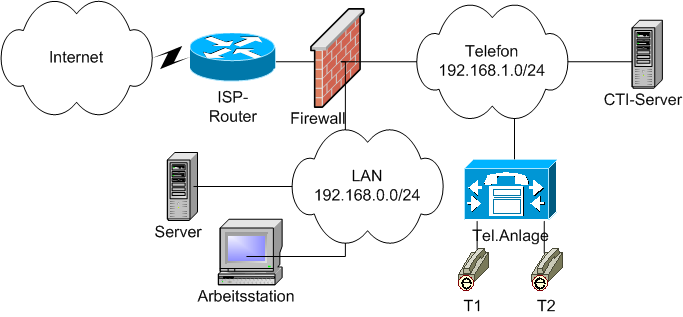

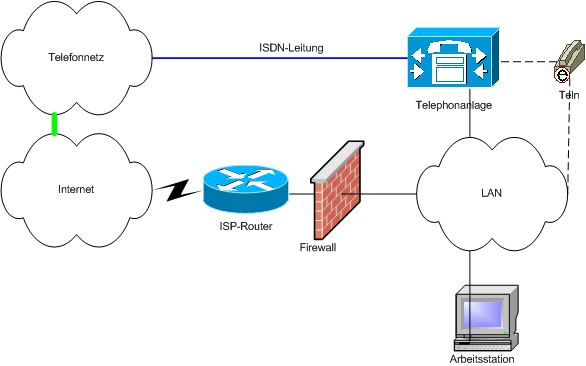

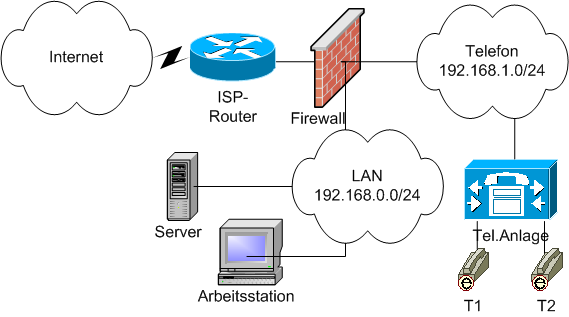

Szenario

Telephonanlage und VoIP-fähige Telephone im LAN angeschlossen.

Diese kommunizieren dort direkt mit den LAN-Clients (Computern).

Sicherheitsrisiko LAN → Internet 1

Vom LAN können Verbindungen nach außen existieren (ohne Firewall).

In kleineren Firmen i.a. kein Problem, da oft alles erlaubt ist.

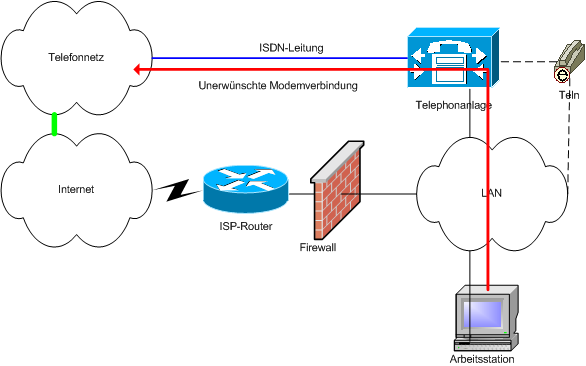

Sicherheitsrisiko LAN → Internet 2

Auch wenn die Telephonanlage keine eigene Leitung nach außen hat,

bleibt das Problem bestehen, da der SIP-Traffic nicht kontrolliert wird.

Auswirkungen 1

- Mitarbeiter können unerlaubte Verbindungen herstellen

- Mitarbeiter können Verbindungen an Sicherheitsfiltern vorbei herstellen

- Dadurch kann "Malware" in das Firmennetz eindringen

- Mitarbeiter können unerlaubt wichtige Daten aus der Firma nach außen kopieren

- Kosten durch unerlaubte Verbindungen

- Ressourcen werden blockiert

- Listung auf "Blacklists" durch unerlaubte Aktivitäten und damit Sperre auch von legalen Aktivitäten

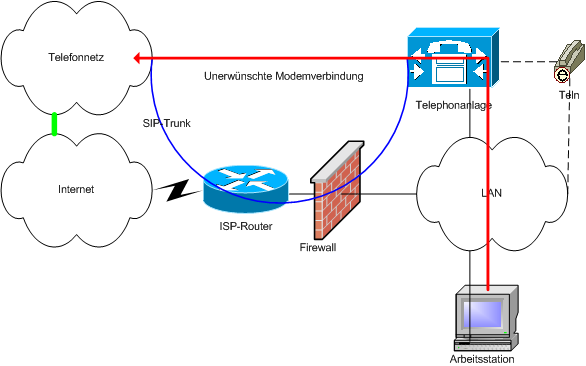

Sicherheitsrisiko LAN ← Internet

Unerwünschte Verbindungen von außen nach innen sind wesentlich

problematischer (z.B.: offene Modemports, Wartungszugänge, FAX).

Auswirkungen 2

- Eindringen von Hackern in das Firmennetz

- Unerlaubte Nutzung von Firmenresourcen (Kosten!)

- Schwierigkeiten mit Firmen, die von der eigenen Firma "angegriffen" werden

- Entwenden/Kopieren von wichtigen Firmendaten

- Fehlende Bandbreite für erwünschte Aktivitäten (durch unerwünschte Aktivitäten)

- Störung des Betriebs durch Nichtverfügbarkeit von Daten

- Plazierung von "Trojanischen Pferden" bzw. "Keylogger" durch Eindringlinge

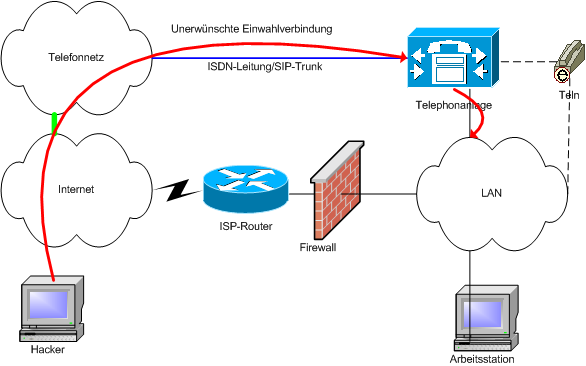

Verantwortung?

- Im Schadensfall ist zu klären, ob nicht eine Mitverantwortung durch die Integration der Telephonie besteht

- Wurde der Kunde über das Risiko aufgeklärt?

- Wurden sichere Lösungen angeboten/vorgeschlagen?

- Wurde dem Stand der Technik gemäß installiert?

- Bei jeden Schadensfall drohen Schadenersatzforderungen

- Negative Schlagzeilen und negatives Image sind zu erwarten

- ⇒ Sichere Integration muß das Ziel sein

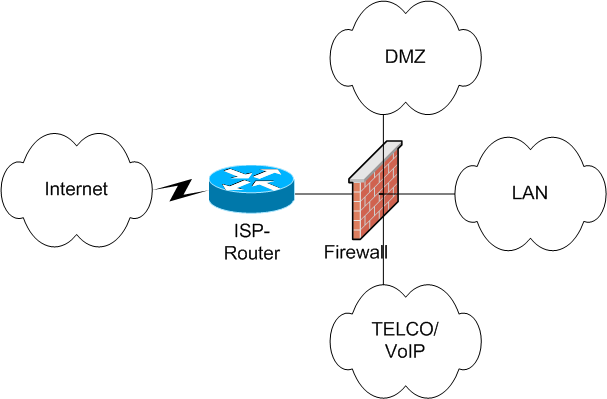

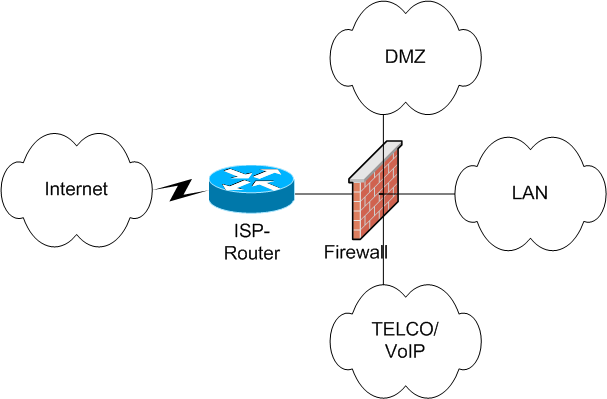

Mehrzonenfähige Firewall

- Eine Firewall, die nicht nur intern/extern unterscheiden kann

- In mittleren Firmen gibt es häufig ein 3.Zone (DMZ)

- In großen Firmen existieren häufig mehrere Zonen (u.U. ist jede Abteilung eine eigene Zone)

- Regeln in der Firewall definieren exakt, welche Daten zwischen welchen Zonen ausgetauscht werden können

- Mehrzonenfähige Firewall haben i.a. für jede Zone mindestens eine Schnittstelle

- Dadurch wird ein höherer Schutz von kritischen Komponenten erreicht

Mehrzonenfähige Firewall - Beispiel

Jeder Sicherheitsbereich bildet eine eigene Zone

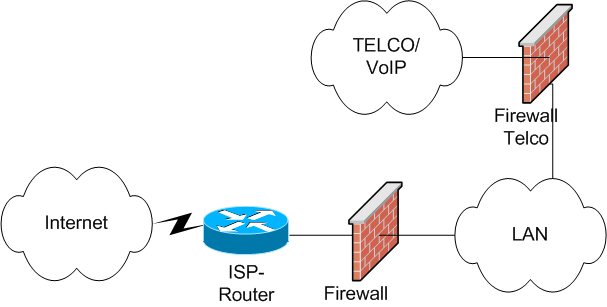

Mehrere Firewalls

- Eine Firewall, die "intern" und "extern" unterscheidet

- Für jede weitere Sicherheitszone eine weitere Firewall

- Dadurch können mehrere Zonen sicher z.B. an eine Kernzone angeschlossen werden

- Wird oft verwendet, um einzelne Abteilungen (z.B.: Entwicklung, Buchhaltung) vom Rest der Firma abzuschotten

- Bei vielen Firewalls in einer Firma wird eine(!) zentrale Verwaltung wichtig

- Weitere "innere" Firewalls können auch mit einer Mehrzonenfirewall gekoppelt werden

Mehrere Firewalls - Beispiel

Trennung zweier innerer Bereiche durch eine weitere Firewall

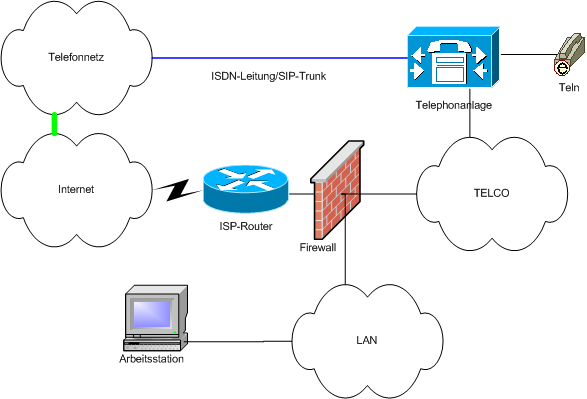

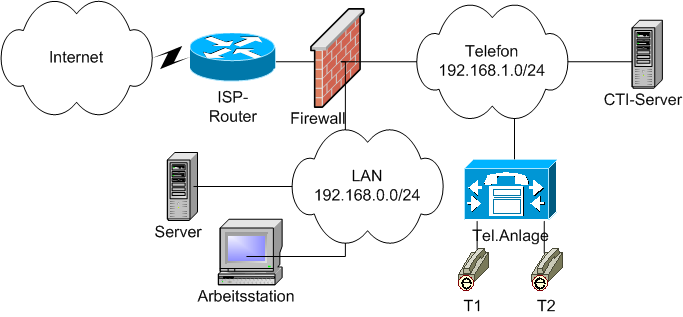

Implementierung - Lösungsmöglichkeit 1

Der Einsatz einer mehrzonenfähigen Firewall erlaubt eine eigene

Zone für die Telephonie und trotzdem CTI-Anwendungen.

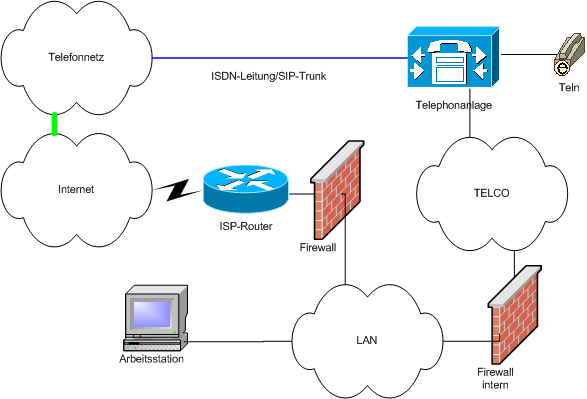

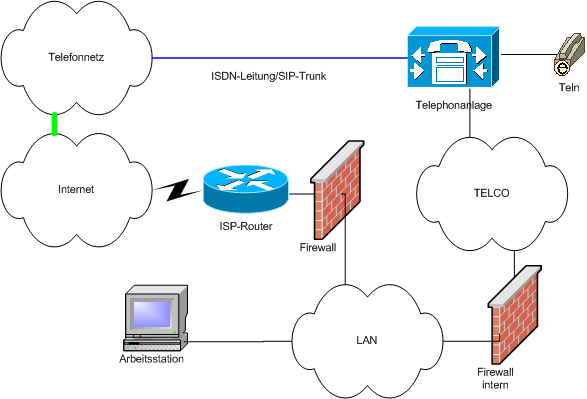

Implementierung - Lösungsmöglichkeit 2

Ohne mehrzonenfähige Firewall, kann mittels einer zusätzlichen Firewall (oder Router, ...) eine eigene Zone erreicht werden.

Implementierung - Minimalster Aufwand

- Einfacher Router (Kosten unter € 100,--)

- Ev. Zusätzlicher Switch (Kosten unter € 50,--)

- Ein zusätzliches Patchkabel (Kosten ca. € 5,--)

- Konfiguration des Routers inkl. ACLs (Kosten ca. 1 Stunde)

- Ev. Umkonfiguration der bestehenden Firewall (max. 1 Stunde)

- Ev. Umkonfiguration der installierten Telephonanlage (max. 1 Stunde)

- Ev. Umkonfiguration der installierten Telephone (s.o.)

Implementierung - Vorteile

- "Hintereingang" vermeidbar

- Keine Umgehung der Firewall vom LAN aus

- Keine Probleme mit Geräten von Drittherstellern (FAX, Drucker, ...)

- Genaue Definition, was zwischen Computern und Telephonen erlaubt ist

- Einfachere Fehlereingrenzung durch Zonenmodell

- Klare Verantwortungstrennung zwischen EDV und Telekommunikation

- Alle Vorteile der CTI "ohne" Sicherheitsrisiko

Implementierung - Nachteile

- Geringer Mehraufwand bei der Installation

- ev. zusätzliches Gerät im LAN mit allen damit verbundenen Nachteilen (Ausfall, Fehlkonfiguration, ...)

Implementierung - Zusammenfassung 1

- VoIP-Installation nie(!) direkt in das LAN

- Immer eine eigene Sicherheitszone vorsehen

- Wann immer möglich Mehrzonenfähige Firewall

- Klare Festlegung der Daten zwischen den Zonen

- z.B.:

- permit tcp any host telesrv eq https

- permit tcp any host telesrv eq 8894

- deny ip any any

- Dadurch auch klare Festlegung der Verantwortung für Sicherheitslücken und Einschränkung der Auswirkungen

Implementierung - Zusammenfassung 2

- Verwenden Sie wo und wann immer möglich die sicheren Varianten der VoIP-Protokolle

- SIPS (SIP über TLS, Port 5061) statt SIP

- SRTP (RTP mit AES, RFC 3711) statt RTP

- Neben der Sicherheit die grundlegenden Übertragungswerte nicht außer acht lassen

- QoS Anforderungen für VoIP

- Der Paketverlust (packet loss) muß geringer als 1% sein

- Die Verzögerung (latency) in eine Richtung muß geringer als 150 bis 200 ms sein

- Die Laufzeitschwankungen (jitter) dürfen 30 ms nicht übersteigen

- Die garantierte Bandbreite muß - je nach Codec - 21 bis 106 kbit/s betragen

Auswirkungen auf die Firewalllösung

- Detaillierte Planung der Firewalllösung bei der VoIP-Integration!

- Alle Verantwortlichen einbeziehen (oft mehrere Bereiche betroffen)

- Durchsatzkapazitäts- und Bandbreitenüberlegungen

- QoS - Quality of Service

- Anzahl der unterstützten Zonen

- SIP-Proxy

- Testen der Einstellungen

Auswirkungen - Bandbreite

- VoIP-Integration hat keine Auswirkungen auf die Durchsatzkapaztät (Telephonverbindungen benötigen relativ geringe Bandbreite)

- Beispiel kleine Firma (<10 Mitarbeiter)

- Internetanbindung 2 Mbit/s

- Ersatz von zwei ISDN-Anschlüssen

- 2*2 B-Kanäle ⇒ 4*64KBit/s = 256KBit/s ≈ 12,5% der Internetbandbreite

- Beispiel mittlere Firma (∼50 Mitarbeiter)

- Internetanbindung 16 Mbit/s

- Ersatz von acht ISDN-Anschlüssen

- 8*2 B-Kanäle ⇒ 16*64KBit/s = 1MBit/s ≈ 6,25% der Internetbandbreite

Auswirkungen - QoS

- Wenn ein SIP-Trunk über die Firewall geführt wird und dieser auf Seite des Providers priorisiert wird, sollte diese Priorisierung in die entsprechende Zone weitergeführt werden

- Wenn ein SIP-Trunk über die Firewall geführt wird und dieser auf Seite des Providers nicht priorisiert wird, ist eine Priorisierung durch die Firewall nicht notwendig, da die Bandbreiten im LAN i.a. höher sind als im WAN

- Wenn die Telephonanlage über eigene Leitungen verfügt, ist eine Priorisierung durch Firewall i.a. nicht notwendig (Bandbreitenüberlegungen)

Auswirkungen - Zonenzahl

- Für die VoIP-Integration benötigen wir eine eigene Zone

- Regeln zwischen der VoIP-Zone und der Internetzone (WAN) nur für den SIP-Trunk (i.a. nur Port 5060/5061)

- Regeln zwischen der VoIP-Zone und der Intranetzone (LAN) nur für CTI und eventuelle FAX-Nutzung (i.a. CTI-Server↔Verzeichnisdienst und Stationen↔CTI-Server)

- Regeln zwischen der VoIP-Zone und weiteren Zonen (z.B.: DMZ) i.a. nicht notwendig

- Bei Verbindungen zwischen mehreren Anlagen an mehreren Standorten zusätzlich noch die QSIG-IP-Pakete

Auswirkungen - SIP-Proxy

- Für den Fall eines SIP-Trunks können die Einstellungen zum SIP-Proxy (SIP-ALG) in der Firewall wichtig werden

- Ob der SIP-Proxy auf der Firewall aktiviert wird oder nicht, muß im Einzelfall geklärt werden

- Bei unseren Test mit einem Provider für SIP-Trunks (Colt) war das nicht in allen Fällen gleich

- Wenn der SIP-Proxy notwendig ist, dann auf die Einstellungen achten

- Viele SIP-Proxies können nur eine interne IP-Adresse

- Bei mehreren IPs für die Anlage, muß die "richtige" eingestellt werden (wo terminiert der SIP-Trunk)

Auswirkungen - Tests

- Die Reihenfolge der Tests ist sehr wichtig, da sonst Fehler in den Einstellungen nicht gefunden werden

- Zuerst Anruf von extern nach intern

- Danach Tests über QSIP-IP

- Als letztes Tests von intern nach extern

- Bei jedem Test ist darauf zu achten, ob neben der Signalisierung auch die Sprachübertragung in beide Richtungen korrekt funktioniert

- Ursache: bei Firewalls mit "Inspection Engines" wird der Retourpfad für eine Zeitspanne geöffnet

Anwendungsbeispiele

- Konfigurationsbeispiele sind für eine Cisco ASA 5505

- Die jeweiligen Konfiguration sind nur Auszüge aus der Gesamtkonfiguration

- Kleine Firma ohne CTI

- Mittlere Firma mit CTI

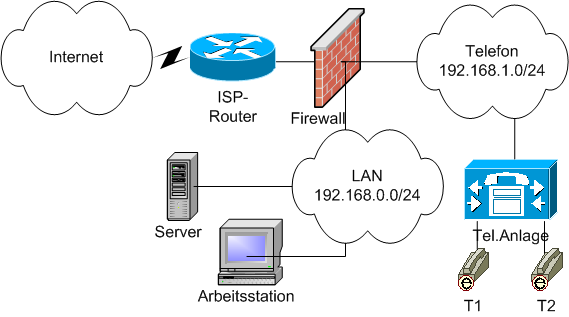

Anwendungsbeispiel ohne CTI

Telephonie und LAN bilden eigene Zonen

Der SIP-Trunk terminiert in der Telephonanlage

LAN und Telephonie sind völlig(!) getrennt

Anwendungsbeispiel ohne CTI WAN

- interface Vlan2

- nameif extern

- security-level 0

- ip address 62.99.139.74 255.255.255.248

- interface Ethernet0/0

- access-list extern

- permit icmp any any echo-reply

- permit tcp any host 62.99.139.76 eq ssh

- permit tcp any host 62.99.139.76 eq 993

- permit tcp any host 62.99.139.76 eq 1194

Anwendungsbeispiel ohne CTI LAN

- interface Vlan1

- nameif intern

- security-level 100

- ip address 192.168.0.1 255.255.255.0

- interface Ethernet0/1

- access-list intern

- permit icmp any any

- permit tcp any any

- permit udp any any eq domain

- permit udp any any eq ntp

Anwendungsbeispiel ohne CTI Tel

- interface Vlan3

- no forward interface Vlan1

- nameif tel

- security-level 50

- ip address 192.168.1.1 255.255.255.0

- interface Ethernet0/7

- access-list extern

- permit ip 212.23.224.0 255.255.224.0 host 62.99.139.78

Anwendungsbeispiel mit CTI

Telephonie und LAN bilden eigene Zonen

Der SIP-Trunk terminiert in der Telephonanlage

Zwischen LAN und Telephonie ist CTI erlaubt

Anwendungsbeispiel mit CTI WAN

- interface Vlan2

- nameif extern

- security-level 0

- ip address 62.99.139.74 255.255.255.248

- interface Ethernet0/0

- access-list extern

- permit icmp any any echo-reply

- permit tcp any host 62.99.139.76 eq ssh

- permit tcp any host 62.99.139.76 eq 993

- permit tcp any host 62.99.139.76 eq 1194

Anwendungsbeispiel mit CTI LAN

- interface Vlan1

- nameif intern

- security-level 100

- ip address 192.168.0.1 255.255.255.0

- interface Ethernet0/1

- access-list intern

- access-list intern2tel

- permit tcp 192.168.0.0 255.255.255.0 192.168.1.0 255.255.255.0 eq https

- permit tcp 192.168.0.0 255.255.255.0 192.168.1.0 255.255.255.0 eq 8894

Anwendungsbeispiel mit CTI Tel

- interface Vlan3

- nameif tel

- security-level 50

- ip address 192.168.1.1 255.255.255.0

- interface Ethernet0/7

- access-list extern

- permit ip 212.23.224.0 255.255.224.0 host 62.99.139.78

- access-list tel2intern

- permit tcp host 192.168.1.10 host 192.168.0.10 eq 636

- permit tcp host 192.168.1.10 192.168.0.0 255.255.255.0 eq 8895

Quellen

Fragen

?

Danke für Ihre Aufmerksamkeit